반응형

SMALL

2025년 5월, SK텔레콤(SK텔레콤, SKT) 이용자들의 개인정보 유출 사태가 전 국민을 충격에 빠뜨렸습니다. 이번 사고는 단순한 시스템 오류가 아니라 유심(USIM) 정보 탈취를 통한 2차 금융사기와 스미싱 문자 피해로 번지며 심각한 보안 위협으로 이어지고 있습니다.

이에 따라 개인정보보호위원회와 방송통신위원회는 긴급 조치를 발표했으며, 이용자들도 각종 대응책을 숙지하고 즉시 실천해야 할 시점입니다.

반응형

✅ SKT 개인정보 유출 사고, 무엇이 문제인가?

- 유출 경위: SKT는 유심정보가 외부에 유출된 정황을 인지하고 일부 홈페이지 공지만 진행

- 고지 미흡: 법정 고지사항(유출 항목, 시점, 피해 구제 등)을 포함한 개별 통지 미이행

- 문제 확산: 이용자 혼란 가중 + 개인정보위 민원 폭증

📌 개인정보보호위원회, 긴급 전체회의 통해 3대 조치 명령

| 조치 내용 | 상세 설명 |

| ① 유출 통지 의무화 | SKT 전체 이용자 대상 개별 통지 (알뜰폰 포함), 법정 고지사항 포함 필수 |

| ② 취약계층 보호 대책 | 고령자·장애인 등 모바일 접근 어려운 계층 위한 별도 대책 마련 (eSIM, 사업자 변경 포함) |

| ③ 민원 대응체계 구축 | 전담팀 확대 운영, 민원 폭증에 실시간 대응. 7일 이내 조치 결과 보고 의무 부여 |

👉 개인정보위는 SKT 전 시스템에 대한 전수조사를 병행하며 위반사항 발견 시 행정처분 예고.

🔒 유심(USIM) 복제는 어떻게 일어나는가?

● 유심의 역할

- 이동통신망에서 사용자를 인증하는 가입자 인증 모듈

- 주요 정보: IMSI(가입자 고유식별번호), 인증키(K), 연락처, 인증서 등

● 복제 피해 구조

- 해커가 유심 정보(식별번호, 인증키 등)를 탈취

- 타 기기에 동일 정보 이식

- 피해자 명의로 인증·문자 수신·금융 피해 발생

🚨 스미싱 문자 사기 주의보 발령 (방송통신위원회)

📣 피해 확산 배경

- SKT 해킹을 악용한 가짜 메시지 무차별 유포

- ‘유심교체 안내’, ‘보호서비스 가입’ 등의 링크 포함 문자

❌ 이런 메시지, 절대 클릭하지 마세요!

- "사장님, 유심이 날아갔습니다. 새 번호로 연락 부탁드립니다."

- "SKT 고객님, 유심보호서비스에 지금 바로 가입하세요" (링크 포함)

✔ 피해 예방 수칙

- 출처 미확인 문자·전화 수신 거부

- 공식 고객센터(SKT: 1599-0010) 통해 진위 확인

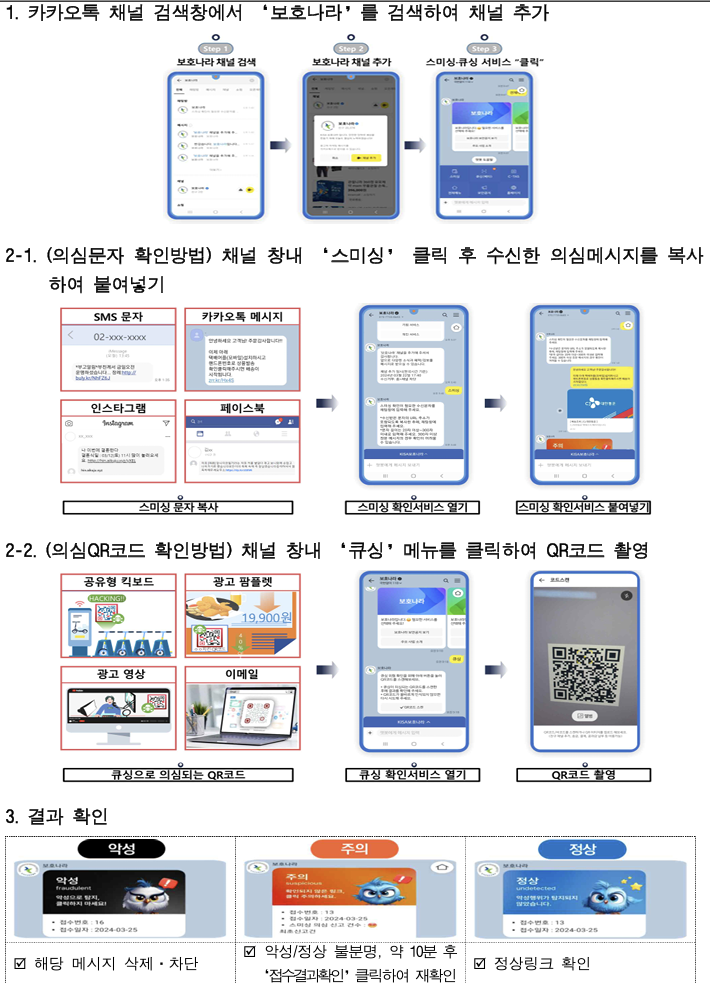

- ‘보호나라’ 카카오톡 채널 통해 스미싱·큐싱 검증

- 스마트폰 보안 설정에서 알 수 없는 앱 설치 차단

🛡 유심 복제 방지를 위한 실질적 대처 방법

| 방법 | 효과 | 설명 |

| 유심 보호 서비스 가입 | O | IMEI와 유심 묶어 타 단말 인증 차단 (5월 14일부터 해외 로밍도 가능) |

| 유심 교체 | O | 기존 정보 무효화, 새 인증키 발급 |

| eSIM 전환 | O | 최신기기 대상, 복제 차단 동일 효과 |

| 통신사 변경(MNP) | O | 기존 유심 정보 무력화, 해커 인증 실패 |

| 번호 변경 | O | 가입자 식별번호 자체 변경 |

| 기기만 교체 | X | 유심 인증 정보 그대로 유지됨, 무효 |

🧭 꼭 알아야 할 실천 요약

- 유심 보호 서비스 또는 유심 교체 즉시 신청

- eSIM 지원 단말기라면 전환 검토

- 모든 통신 메시지 링크 주의, 확인되지 않은 QR코드 절대 실행 금지

- 고객센터 통해 유출 여부 확인 및 피해 접수

- 고령자·장애인 등 주변 취약계층 안내 및 동행 필요

📌 마무리: 기술만의 문제가 아닌 사회적 과제

이번 SKT 유출 사고는 단순 해킹 이슈가 아닙니다. 정보 주체에 대한 통지 책임, 취약계층 접근성, 대응 체계 미비 등 사회 구조적 문제가 복합적으로 얽혀 있습니다.

정부의 빠른 대응과 함께 이용자 스스로의 보안의식 강화가 무엇보다 중요합니다. 특히 개인의 모바일 보안 관리, 문자인증 확인 습관, 악성 링크 경계는 지속적인 실천이 필요한 생활 수칙입니다.

반응형

LIST

'사회 스토리' 카테고리의 다른 글

| 📉 2025 제12차 인구 비상대책회의 총정리 (0) | 2025.05.11 |

|---|---|

| 📡 통신요금 피해·속도 저하, 해결 방법은? (1) | 2025.05.07 |

| ✅ 2025 항공안전 혁신 방안 전면 정리 – 공항·항공사·정부가 함께 만드는 새로운 항공안전 체계메타설명(Meta Description) (4) | 2025.05.04 |

| 2025년 추경 예산 확정! 민생지원·AI·건설경기 부양 포함 13.8조 원 긴급 편성 (4) | 2025.05.03 |

| 2025 저출생 인구정책 완전 정리|육아휴직 금융지원·분양임대 혜택까지 한눈에 (8) | 2025.05.02 |